Teso, quien ha trabajado en IT los últimos once años y tiene formación como piloto comercial, ha combinado sus dos intereses con el fin de dar a conocer el lamentable estado de la seguridad de los sistemas informáticos y protocolos de comunicación de la aviación.

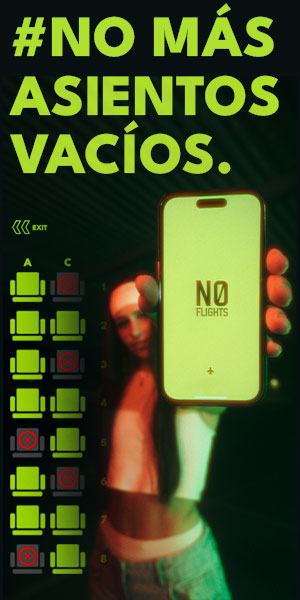

Aprovechando dos nuevas tecnologías para el descubrimiento, la recopilación de información y las fases de explotación del ataque, y mediante la creación de un marco SIMON y una aplicación para Android (PlaneSploit), que entrega los mensajes de ataque a los sistemas de gestión de vuelo de los aviones, demostró la aterradora capacidad de tomar el control completo de las aeronaves utilizando únicamente un teléfono con tecnología Android.

Una de las tecnologías que usa la aplicación se aprovechan del sistema Automatic Dependent Surveillance-Broadcast (ADS-B), que envía información acerca de cada aeronave (identificación, posición actual, altitud, etc) a través de un transmisor de a bordo, a los controladores de tránsito aéreo, y permite a las aeronaves equipadas con la tecnología para recibir información de vuelo, controlar el tráfico y el clima sobre otros aviones que estén en ese momento volando en sus alrededores.

Ambas tecnologías son enormemente inseguras y son susceptibles a una serie de ataques pasivos y activos. Teso realizó un mal uso de la ADS-B para seleccionar objetivos y los ACARS para recopilar información sobre el ordenador de a bordo, así como para explotar sus vulnerabilidades mediante la entrega de falsos mensajes maliciosos que afectan al "comportamiento" del avión.

Basándose en sus propias investigaciones, Teso desarrolló el marco SIMON que está deliberadamente hecho sólo para trabajar en un entorno virtual y no se puede utilizar en la vida real. Su laboratorio de ensayo se compone de una serie de productos de software y hardware, pero los métodos de conexión y comunicación, así como las formas de explotación, son absolutamente iguales que si estuvieran en un escenario real.

Mediante el uso de SIMON, el atacante puede subir una carga útil específica para el FSM remoto, cargar los planes de vuelo, órdenes detalladas o incluso plugins personalizados que podrían ser desarrollados por el marco.

Para hacer las cosas aún más interesantes – o más fáciles – Teso mostró una aplicación Android que utiliza los poderes de Simon para el control remoto de aviones en movimiento. La aplicación, apropiadamente llamada PlaneSploit, tiene una interfaz limpia y sencilla, pero está repleto de características.

PlaneSploit utiliza el rastreador de vuelos en tiempo real Flightradar24 y puede interceptar cualquier avión que encuentre en el rango. Cuando se habla del alcance hay que tener en cuenta que se habla de una aplicación de prueba de concepto que se utiliza en un entorno virtual. En la vida real, el alcance sería limitado en función de las antenas utilizadas o globales.

La interfaz de usuario se divide entre sus principales funciones: el descubrimiento, la recolección de información, la explotación y el aprovechamiento de correos. El atacante puede hacer clic en cualquier avión activo y recibir su identificación, ubicación actual y el destino final. En el caso de que un sistema de avión cercano sea explotable (un número de vectores de vulnerabilidad mencionado), la aplicación avisa al usuario mediante una alerta o un mensaje de inserción. La carga útil se puede subir con un toque de un botón y desde ese momento, el sistema de gestión de vuelo es controlado remotamente por un atacante.

Algunas de las funciones que Teso mostró a la audiencia del Hack In The Box de Amsterdam son:

Por favor, vaya aquí: Una forma de interactuar con el plano en el que el usuario puede tocar dinámicamente lugares en el mapa y cambiar el rumbo del avión.

Definir área: Establecer filtros de aplicación relacionadas con el avión, por ejemplo activar algo cuando un avión está en la zona de X kilómetros o cuando comienza a volar a una altura predefinida.

Estrellar el avión. Y, finalmente, una forma teatral de alertar a los pilotos de que algo está seriamente mal: las luces empiezan a parpadear y las alarmas comienzan a zumbar.

Teso no ha compartido demasiados detalles sobre las herramientas que utiliza para llevar a cabo el ataque, ya que aún no se han solucionado algunas vulnerabilidades. Dice que fue gratamente sorprendido por la reacción de la industria con sus investigaciones y descubrimientos, ya que las empresas no trataron de negar la existencia de los problemas y se han comprometido a ayudarle en su investigación.

Teso cree que en los sistemas más antiguos, cuyo legado se remonta a la década de 1970, será difícil, si no imposible, solucionarlo pero que en los modernos fácilmente se actualizará parcheando y modificando el firmware y software.

Las vulnerabilidades, por supuesto, difieren de un sistema a otro y de un avión a otro, pero es fácil de descubrir exactamente cuáles están presentes una vez que el atacante identifica el tipo, el modelo del avión, y la compañía aérea para la que vuela.

Hay una solución para que los pilotos recuperen el control del avión y aterricen con seguridad, asegura. Los ataques de este tipo funcionan sólo cuando el piloto automático está activado, así que el truco es apagarlo, y luego volar el avión con instrumentos analógicos.

La mala noticia es que no hay en muchos de los aviones modernos, y que los pilotos tienen que detectar que el equipo del avión está siendo hackeado para efectuar estas maniobras, lo que no es tarea fácil.